United States Federal Bureau of Investigation (FBI), Cybersecurity and Infrastructure Security Agency (CISA), Nederlands nasjonale cybersikkerhetssenter (NCSC-NL) og Europols European Cybercrime Centre (EC3) har gått ut med en felles advarsel om løsepengeviruset Akira.

Gruppen er ansvarlig for angrep på over 250 virksomheter og kritisk infrastruktur siden mars 2023, hovedsakelig i Nord-Amerika, Europa og Australia.

Akiras utvikling og angrepsteknikker

Trusselaktørene bak Akira har samlet inn anslagsvis 42 millioner dollar i løsepenger per 1. januar 2024. De har rettet seg mot ulike bransjer, noe som gir grunn til bekymring for organisasjoner over hele verden.

Akira ble opprinnelig skrevet i C++ og krypterte filer med filtypen .akira. Det har imidlertid dukket opp flere varianter. Fra august 2023 tok gruppen i bruk det Rust-baserte løsepengeviruset Megazord, som legger til filtypen .powerranges i de krypterte filene. I noen angrep brukes nå både Megazord- og Akira-varianter for å øke effekten.

Les mer om dette: De største kryptovaluta-svindlene i 2024

FBI og cybersikkerhetsforskere har sporet Akiras opprinnelige tilgangsmetoder. Vanligvis utnytter de kjente sårbarheter i Cisco VPN-tjenester som mangler multifaktorautentisering (MFA). De skaffer seg også tilgang via fjernskrivebordsprotokoller, spear phishing og kompromittert legitimasjon.

Når de først er inne i et nettverk, oppretter Akira-angriperne nye domenekontoer for å holde seg oppdatert. Deretter bruker de legitimasjonsskrapeverktøy som Mimikatz til å eskalere privilegier. Systemrekognosering og identifisering av domenekontrollere utføres ved hjelp av verktøy som SoftPerfect og Advanced IP Scanner, samt Windows-kommandoer.

Akira-aktører deaktiverer ofte sikkerhetsprogramvare før de forflytter seg på tvers av kompromitterte nettverk. Det er observert at PowerTool slår av antivirusprosesser for å unngå å bli oppdaget.

For å stjele sensitive data bruker Akira-aktører i stor grad eksfiltreringsverktøy som FileZilla, WinSCP og skylagringstjenester. De etablerer kommando- og kontrollkanaler med AnyDesk, RustDesk og Cloudflare Tunnel.

I tråd med modellen med dobbel utpressing krypterer Akira-aktørene systemene etter å ha stjålet data. Løsepengebrevet inneholder en unik kode og en .onion-URL for å kontakte dem. De oppgir ikke noe innledende løsepengebeløp, noe som presser ofrene til å forhandle.

Løsepengene betales i Bitcoin til kryptolommebokadresser oppgitt av trusselaktørene.

For å legge ekstra press på ofrene truer Akira-trusselaktørene dessuten med å publisere eksfiltrerte data på Tor-nettverket, og i noen tilfeller har de også ringt til selskaper, ifølge FBI-rapporter.

FBI, CISA, EC3 og NCSC-NL har gitt omfattende anbefalinger for Akira-trusselaktørenes system- og nettverksavsløringsteknikker. Implementering av disse tiltakene kan redusere risikoen for et vellykket angrep betydelig.

“I tillegg til å iverksette tiltak for å redusere risikoen, anbefaler FBI, CISA, EC3 og NCSC-NL at du trener, tester og validerer organisasjonens sikkerhetsprogram opp mot trusselatferden som er kartlagt i MITRE ATT&CK for Enterprise-rammeverket i denne rapporten“, skriver CISA i sin rapport.

Les mer: De 5 største feilene i kryptosikkerhet og hvordan du unngår dem

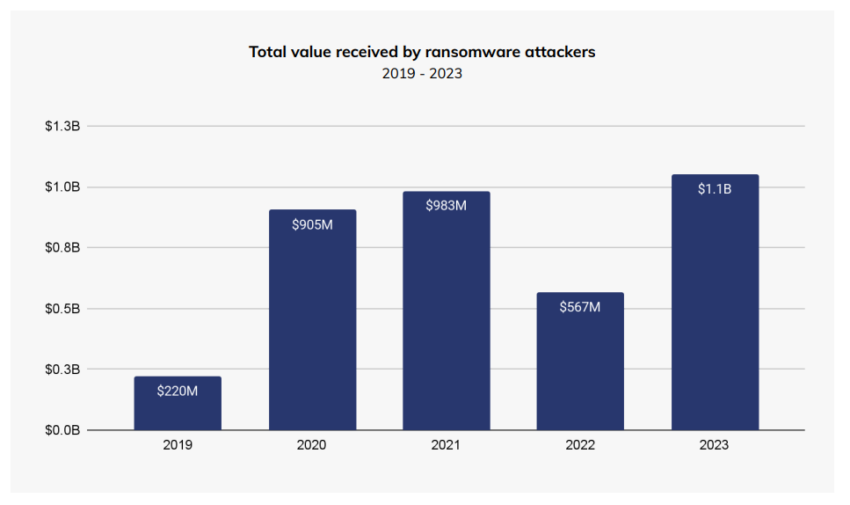

Ifølge en Chainalysis-rapport fra februar 2024 intensiverte løsepengevirusangrepene i 2023, og det ble presset ut 1 milliard dollar fra ofrene. Dette understreker den økende cybertrusselen og behovet for at organisasjoner styrker sitt cyberforsvar.

Disclaimer

Alle informatie op onze website wordt te goeder trouw en uitsluitend voor algemene informatiedoeleinden gepubliceerd. Elke actie die de lezer onderneemt op basis van de informatie op onze website is strikt op eigen risico.