Hacket på $ 90 millioner av Irans største kryptobørs, Nobitex, skapte overskrifter over hele verden. Men nylig avdekkede blokkjede-data viser at bruddet avslørte noe større.

En rettsmedisinsk rapport fra blokkjede-intelligensfirmaet Global Ledger fant at måneder før angrepet 18. juni, flyttet Nobitex systematisk brukerfond ved hjelp av teknikker som vanligvis er forbundet med hvitvasking av penger.

Vasket Irans Nobitex Exchange brukermidler før hackingen?

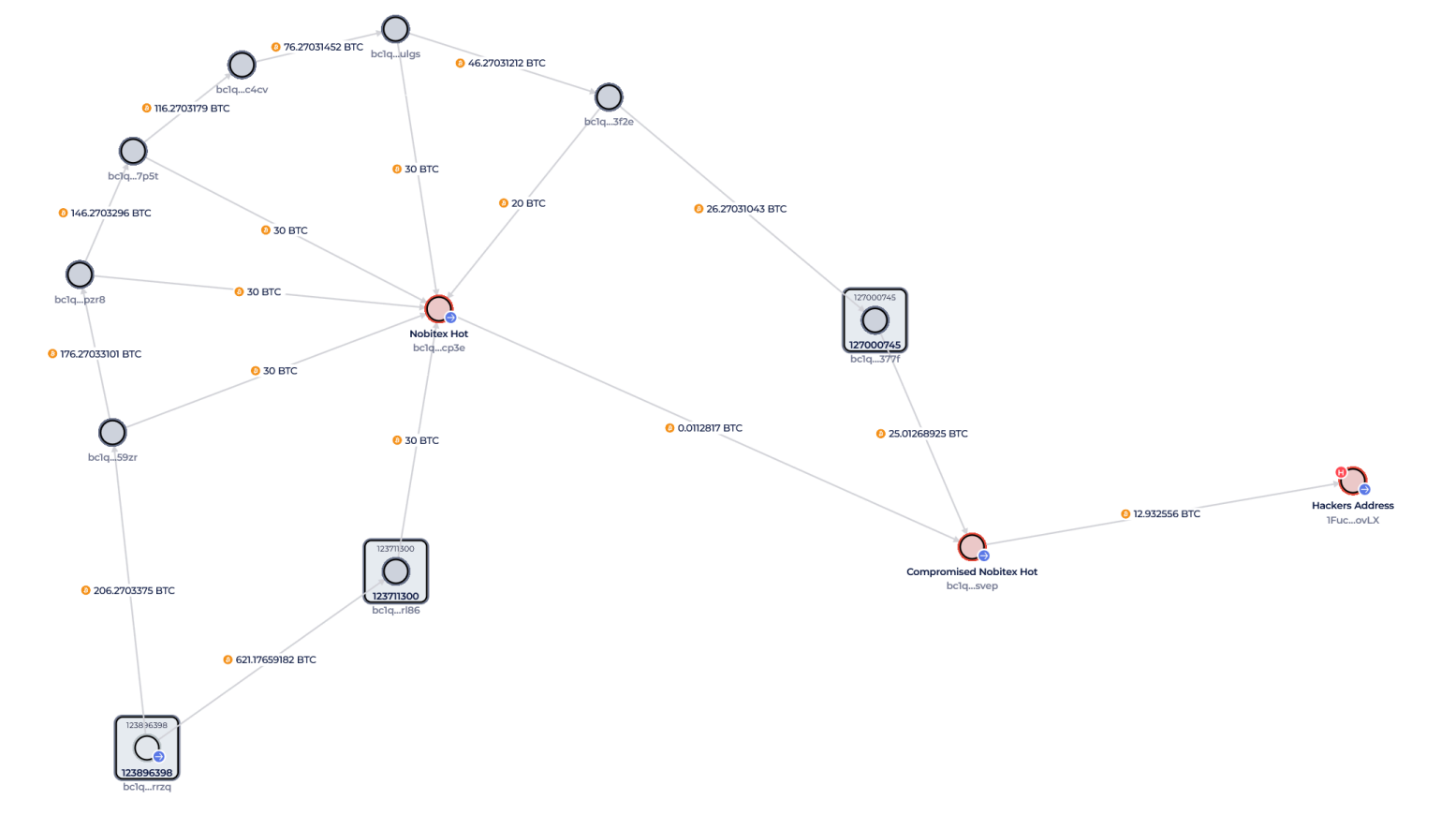

On-chain data viser at Nobitex brukte en metode kalt peelchaining. Dette er når store mengder Bitcoin deles opp i mindre biter og sendes gjennom kortvarige lommebøker.

Teknikken gjør det vanskelig å spore midler og brukes ofte til å skjule opprinnelsen til penger. I Nobitex sitt tilfelle fant analytikere et mønster av BTC som ble sirkulert i konsistente 30-mynt biter.

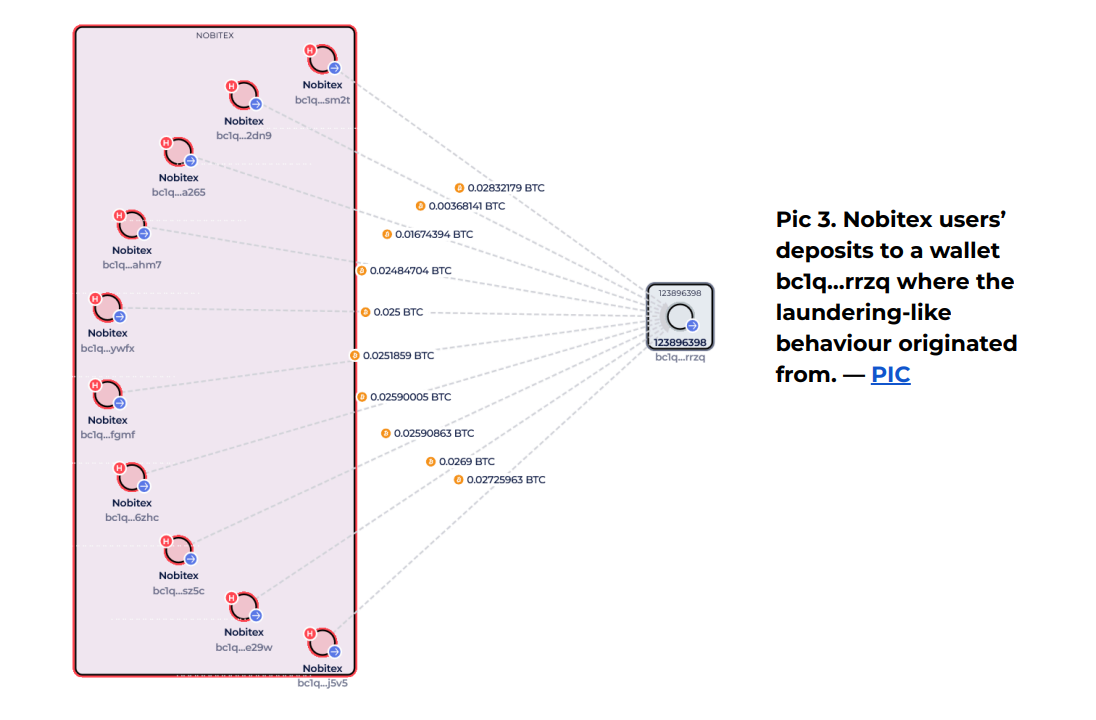

Global Ledger fant også at Nobitex brukte midlertidige innskudds- og uttaksadresser—en oppførsel kjent som chip-off-transaksjoner. Disse engangsadressene kanaliserer BTC inn i nye lommebøker, og skjuler likviditetsspor.

“Rescue Wallet” var ikke ny

Etter hacket hevdet Nobitex at de flyttet gjenværende midler som et sikkerhetstiltak. On-chain aktivitet viste faktisk en overføring av 1801 BTC (verdt ~$ 187,5 millioner) til en nyopprettet lommebok.

Men denne lommeboken var ikke ny. Blokkjede-data sporer dens historiske bruk tilbake til oktober 2024. Lommeboken hadde lenge samlet opp chip-off-midler.

Denne “redningslommeboken” mottok flere overføringer på 20–30 BTC som fulgte de samme hvitvaskingslignende mønstrene, selv før hacket skjedde.

Aktivitet etter hack viser fortsatt kontroll

Timer etter bruddet flyttet Nobitex midler fra sin eksponerte hot wallet til en annen intern adresse. Denne fullbalanse-overføringen indikerte at Nobitex beholdt operasjonell kontroll.

Den 19. juni observerte etterforskere at 1783 BTC ble overført igjen til en ny destinasjonslommebok. Dette samsvarte med Nobitex sin offentlige påstand om å sikre sine aktiva—men nå med ekstra kontekst.

Strømmene antyder at i stedet for å reagere på hacket, fulgte Nobitex ganske enkelt sin eksisterende hvitvaskingsplan.

Den pro-israelske hackergruppen Gonjeshke Darande publiserte filer som avslørte Nobitex sin interne lommebokstruktur.

Hacket kan ha sjokkert brukerne, men blokkjede-data viser at Nobitex allerede hadde flyttet midler på denne måten i flere måneder.

Gamle lommebøker knyttet til børsen sendte regelmessig Bitcoin til nye lommebøker. Derfra ble midlene delt opp i mindre beløp og flyttet igjen og igjen—ofte i biter på 20 eller 30 BTC.

Denne metoden gjør det vanskeligere å spore hvor pengene ender opp. Det ligner på hvordan noen mennesker skjuler sine spor når de flytter midler gjennom krypto.

Det som er viktig er at dette ikke var noe Nobitex startet etter hacket. De hadde gjort det lenge før, og de fortsatte å gjøre det etterpå—nesten som om det var standard prosedyre.

En lommebok spesielt—bc1q…rrzq—dukker opp igjen og igjen. Den mottok mange brukerinnskudd og ser ut til å være utgangspunktet for mange av disse vanskelig å spore fondbevegelsene.

Kort sagt, hacket fikk ikke Nobitex til å endre hvordan de håndterte midler. Det brakte ganske enkelt pågående bak-kulissene-aktivitet frem i offentligheten.

Disclaimer

Alle informatie op onze website wordt te goeder trouw en uitsluitend voor algemene informatiedoeleinden gepubliceerd. Elke actie die de lezer onderneemt op basis van de informatie op onze website is strikt op eigen risico.