En kryptotrader tapte $ 50 millioner i Tether sin USDT etter å ha blitt offer for et sofistikert “address poisoning”-angrep.

20. desember rapporterte blokkjede-sikkerhetsselskapet Scam Sniffer at angrepet startet etter at offeret sendte en liten testtransaksjon på $ 50 til sin egen adresse.

Slik utviklet adresseforgiftningsskjemaet seg

Det er vanlig at tradere bruker dette som et forholdsregler for å bekrefte at de sender midler til riktig adresse.

Men denne aktiviteten varslet et automatisert script kontrollert av angriperen, som umiddelbart genererte en “spoofet” lommebok-adresse.

Den falske adressen er laget for å matche mottakerens adresse i begynnelsen og slutten av den alfanumeriske strengen. Forskjellene finnes kun i midten av adressen, noe som gjør svindelen vanskelig å oppdage ved første øyekast.

Angriperen sendte deretter en ubetydelig mengde kryptovaluta fra den falske adressen til offerets lommebok.

Denne transaksjonen plasserte effektivt den falske adressen i offerets nylige transaksjonshistorikk der mange lommebøker kun viser forkortede adresser.

Ved å stole på disse visuelle forkortelsene kopierte offeret adressen fra historikken uten å sjekke hele strengen. Istedenfor å sende midlene til en sikker personlig lommebok, sendte traderen 49 999 950 USDT direkte til angriperen.

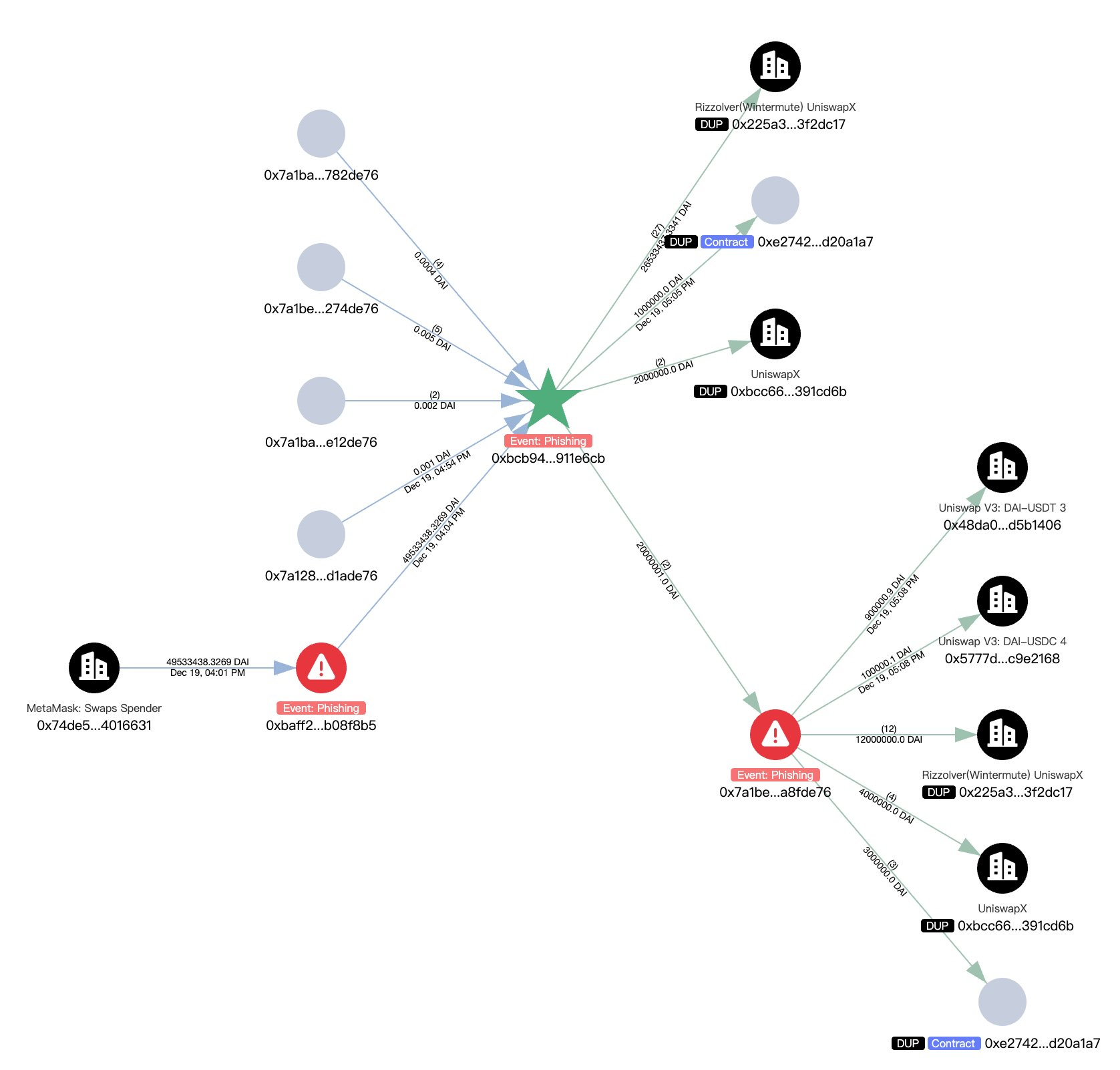

Etter å ha mottatt pengene, flyttet angriperen raskt på midlene for å begrense risikoen for beslag av aktiva, ifølge blokkjede-data. Angriperen byttet umiddelbart den stjålne USDT, som utstederen kan fryse, til DAI stablecoin via MetaMask Swap.

Angriperen gjorde deretter om verdiene til rundt 16 680 ETH.

For ytterligere å skjule sporene satte angriperen ETH-en inn i Tornado Cash. Denne desentraliserte miksetjenesten er laget for å bryte den synlige koblingen mellom avsender og mottaker.

Offer of dusør på $ 1 000 000 fra offeret

I et forsøk på å gjenopprette midlene sendte offeret en melding på blokkjeden hvor han tilbød en “white-hat bounty” på $ 1 million i bytte mot 98 % av de stjålne midlene.

“Vi har offisielt anmeldt saken. Med bistand fra politi, cybersikkerhetsbyråer og flere blokkjede-protokoller har vi allerede samlet betydelig og handlingsorientert informasjon om dine aktiviteter,” uttalte meldingen .

Meldingen advarte om at offeret ville forfølge “nådeløs” rettslig oppfølging dersom angriperen ikke etterkom innen 48 timer.

“Hvis du ikke etterkommer: Vi vil eskalere saken gjennom rettslige og internasjonale kanaler. Din identitet vil bli avdekket og delt med relevante myndigheter. Vi vil nådeløst forfølge både straffesak og sivile søksmål inntil full rettferdighet er oppnådd. Dette er ikke en forespørsel. Du får én siste mulighet til å unngå irreversible konsekvenser,” uttalte offeret.

Hendelsen understreker en vedvarende sårbarhet i hvordan digitale lommebøker viser transaksjonsinformasjon, og hvordan angripere utnytter brukeradferd i stedet for feil i blokkjede-koden.

Sikkerhetsanalytikere har gjentatte ganger advart om at lommebokleverandørenes praksis med å forkorte lange adresser for brukervennlighet skaper en vedvarende risiko.

Hvis dette problemet ikke løses, vil angripere sannsynligvis fortsette å utnytte brukeres tendens til kun å verifisere de første og siste tegnene i en adresse.