Lommebøker knyttet til den beryktede ‘Blockchain Bandit’-angriperen har angivelig blitt aktive etter å ha vært inaktive i over fem år.

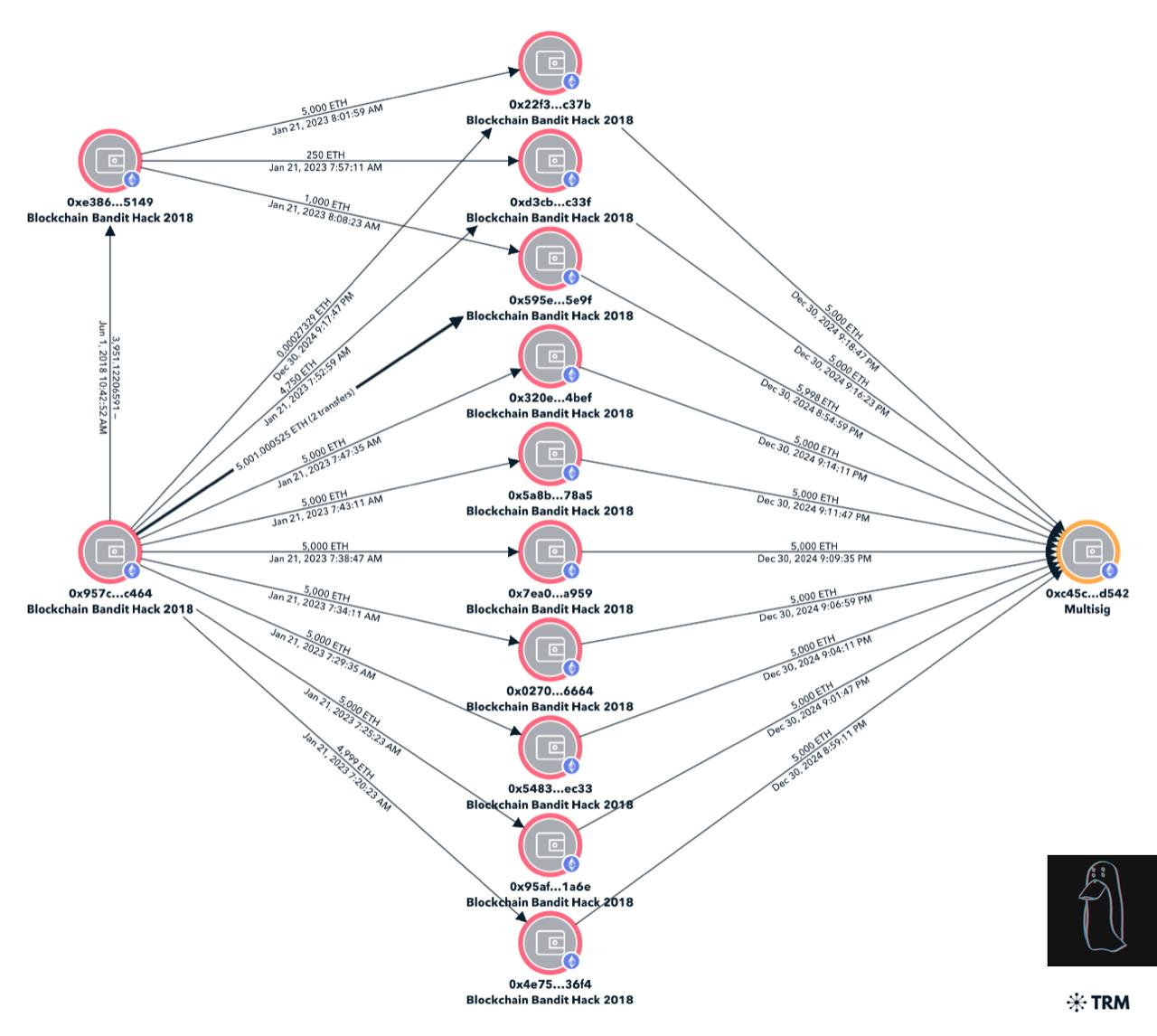

I følge kryptoinvestigator ZachXBT, konsoliderte angriperen 51000 ETH verdt over $ 172 millioner fra 10 forskjellige lommebøker til en enkelt multi-sig lommebok.

Blockchain Bandit vender tilbake

ZachXBTs analyse viste at alle de 10 lommebokadressene som ble brukt i dagens overføring sist var aktive i 2018. Dette betyr at angriperen har bestemt seg for å få tilgang til disse midlene for første gang på over fem år.

Så, hvem er denne Blockchain Bandit? For de som er nye i krypto, er det sannsynligvis et ukjent navn. Men for langvarige kryptoentusiaster var det et av de mest gripende og bekymringsfulle navnene tilbake i 2018.

Den beryktede “Blockchain Bandit“ er et pseudonym for en angriper som systematisk utnyttet svake private nøkler på Ethereum blokkjeden for å stjele kryptovaluta. Han ble kjent ved å ganske enkelt gjette de private nøklene til flere sårbare lommebøker og stjele millioner i midler.

Angriperen skannet Ethereum-nettverket for lommebøker sikret av svake, ikke-tilfeldige eller dårlig genererte private nøkler. Disse nøklene var ofte resultatet av programmeringsfeil eller feilaktige implementeringer av kryptografiske biblioteker.

Blockchain Bandit brukte automatiserte skript for å søke i blokkjeden etter sårbare adresser. Når en svak nøkkel ble identifisert, overførte angriperen raskt midler fra lommeboken til sin egen adresse. I de fleste tilfeller ville det gå dager før eieren ble klar over tyveriet.

Totalt sett klarte hackeren å stjele mer enn 50000 ETH ved å bruke denne enkle teknikken fra over 10000 lommebøker. Navnet ‘Blockchain Bandit’ kom fra en WIRED-artikkel tilbake i 2019 som avslørte mønsteret for dette angrepet.

På den tiden identifiserte en sikkerhetsanalytiker ved navn Adrian Bednarek hvordan banditten brukte en forhåndsgenerert liste over nøkler for å automatisere skanning og trekke midler fra sårbare lommebøker på sekunder.

“Du skjønner, på Ethereum er private nøkler 256-bits tall. Brute-forcing en er i utgangspunktet umulig. Men noen lommebøker brukte forferdelige tilfeldige tallgeneratorer, og skapte svake private nøkler. Tenk: passord123 eller en tom gjenopprettingsfrase. En nøkkel var bokstavelig talt… ‘1’. Banditten målrettet ikke bare dårlige private nøkler. Han utnyttet også: Svake passordfrase-baserte lommebøker (som “Brainwallets”) og Feilkonfigurerte Ethereum-noder. Hans tilnærming gjorde ham nesten ustoppelig,” skrev Web3-analytiker Pix.

Hva betyr dette for kryptomarkedet

Selv om disse spesifikke lommebøkene ble aktive i dag for første gang siden 2018, ble noen av de andre lommebøkene brukt til å flytte midler tilbake i januar 2023 og kjøpe Bitcoins.

Likevel markerte dagens overføring den største konsolideringen av alle de stjålne ETH-midlene fra angriperen. Dette kan indikere flere ting.

For det første kan det å flytte midler til en multi-signatur lommebok indikere at angriperen forbereder seg på en stor transaksjon eller en serie transaksjoner. Dette kan inkludere å hvitvaske midlene gjennom miksere, desentraliserte børser eller andre verktøy for å skjule deres opprinnelse.

Å konsolidere midler kan også være en forberedelse til å likvidere noen eller alle ETH. Det er verdt å merke seg at likvidering av så store mengder ETH i det nåværende markedet kan vekke bekymringer om Ethereums kortsiktige pris.

På den annen side kan angriperen forvente gunstige markedsforhold, som en økning i ETH-priser, for å maksimere verdien av sine stjålne beholdninger under likvidering.

Imidlertid, mest bekymringsfullt, kan den konsoliderte ETH brukes til å finansiere ytterligere utnyttelser. For eksempel, finansiere transaksjonsgebyrer for en ny serie angrep eller muliggjøre operasjoner på andre blokkjedenettverk.

Totalt sett kan muligheten for at en så beryktet hacker blir aktiv igjen være en bekymring for kryptomarkedet. Vi har allerede sett industrien miste $ 2,3 milliarder i 2023, en massiv økning på 40 % fra 2023. Ethereum var også det hardest rammede nettverket blant disse angrepene.