Ethereums nylig introduserte smarte lommebokfunksjon, EIP-7702, er under granskning etter at blokkjede-sikkerhetsforskere avdekket at nettkriminelle misbruker den. Etter Pectra-oppgraderingen har flere lommebokleverandører begynt å integrere EIP-7702-funksjoner.

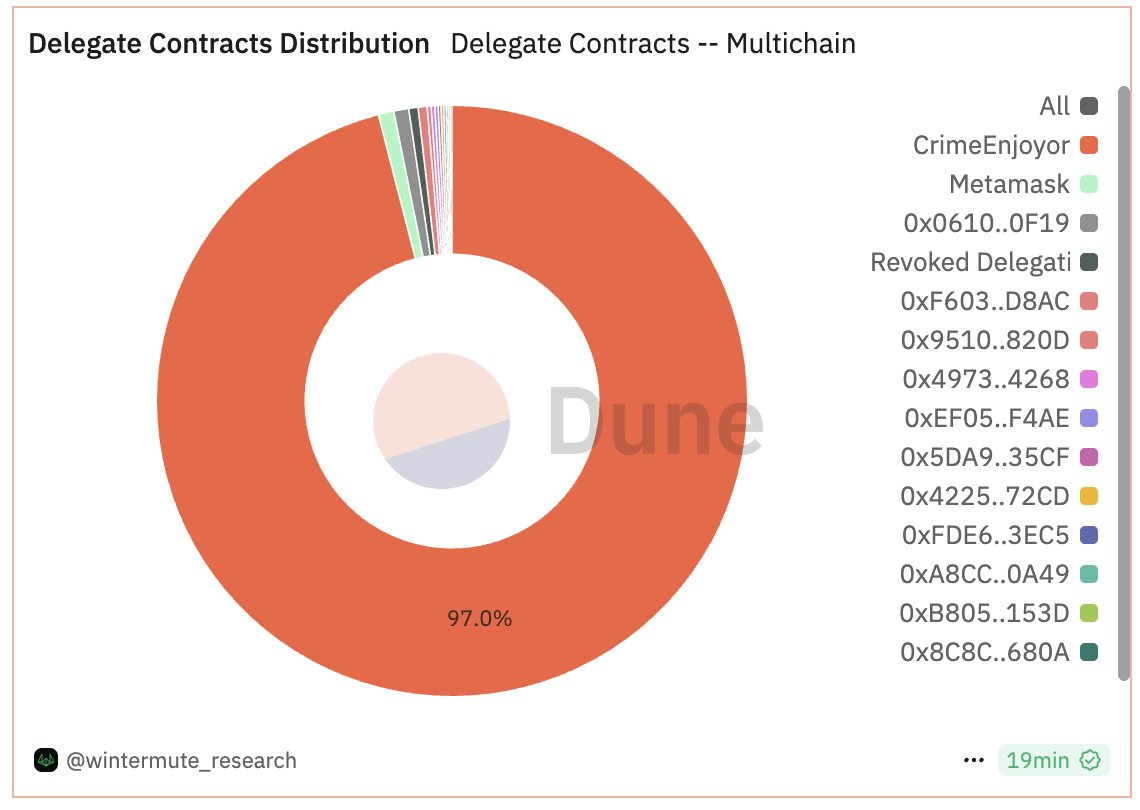

Analytikere hos Wintermute, et kryptohandelsfirma, bemerket at angripere brukte 97 % av EIP-7702 lommebokdelegasjoner til å distribuere kontrakter designet for å tømme midler fra intetanende brukere.

Hackere bruker Ethereums EIP-7702 for å automatisere masseuttak fra lommebøker

EIP-7702 tillater midlertidig eksternt eide kontoer (EOAs) å operere som smarte kontraktlommebøker. Oppgraderingen muliggjør funksjoner som transaksjonsbatching, forbruksgrenser, passordnøkkelintegrasjon og lommebokgjenoppretting—alt uten å endre lommebokadresser.

Mens disse oppgraderingene har som mål å forbedre brukervennligheten, utnytter ondsinnede aktører standarden for å fremskynde uttak av midler.

I stedet for å flytte ETH manuelt fra hver kompromitterte lommebok, autoriserer angripere nå kontrakter som automatisk videresender mottatt ETH til deres egne adresser.

“Det er ingen tvil om at angripere er blant de tidlige brukerne av nye kapabiliteter. 7702 var aldri ment å være en mirakelløsning, og det har gode bruksområder,” sa Rahul Rumalla, Chief Product Officer hos Safe, sa.

Wintermutes analyse viser at de fleste av disse lommebokdelegasjonene peker til identiske kodebaser designet for å “feie” ETH fra kompromitterte lommebøker.

Disse feierne overfører automatisk innkommende midler til adresser kontrollert av angripere. Av nesten 190 000 undersøkte delegerte kontrakter var mer enn 105 000 knyttet til ulovlig aktivitet.

Koffi, en senior dataanalytiker ved Base Network, forklarte at over en million lommebøker interagerte med mistenkelige kontrakter forrige helg.

Han presiserte at angriperne ikke brukte EIP-7702 for å hacke lommebøkene, men for å effektivisere tyveri fra lommebøker med allerede eksponerte private nøkler.

Analytikeren utdypet at en fremtredende implementering inkluderer en mottaksfunksjon som utløser ETH-overføringer i det øyeblikket midler lander i lommeboken, og eliminerer behovet for manuell uttak.

Yu Xian, grunnlegger av blokkjede-sikkerhetsfirmaet SlowMist, bekreftet at gjerningsmennene er organiserte tyverigrupper, ikke typiske phishing-operatører. Han bemerket at EIP-7702s automatiseringskapabiliteter gjør det spesielt attraktivt for storskala utnyttelser.

“Den nye mekanismen EIP-7702 brukes mest av myntstjelende grupper (ikke phishing-grupper) for å automatisk overføre midler fra lommebokadresser med lekkede private nøkler/mnemonics,” uttalte han.

Til tross for omfanget av operasjonen, er det så langt ingen bekreftede gevinster.

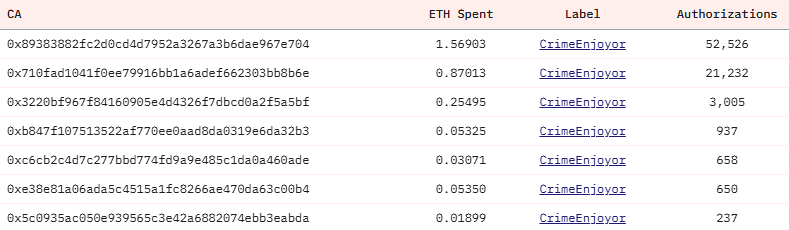

En forsker hos Wintermute bemerkede at angripere har brukt omtrent 2,88 ETH på å autorisere over 79 000 adresser. En adresse alene utførte nesten 52 000 autorisasjoner, men målrettet adresse har ikke mottatt noen midler.