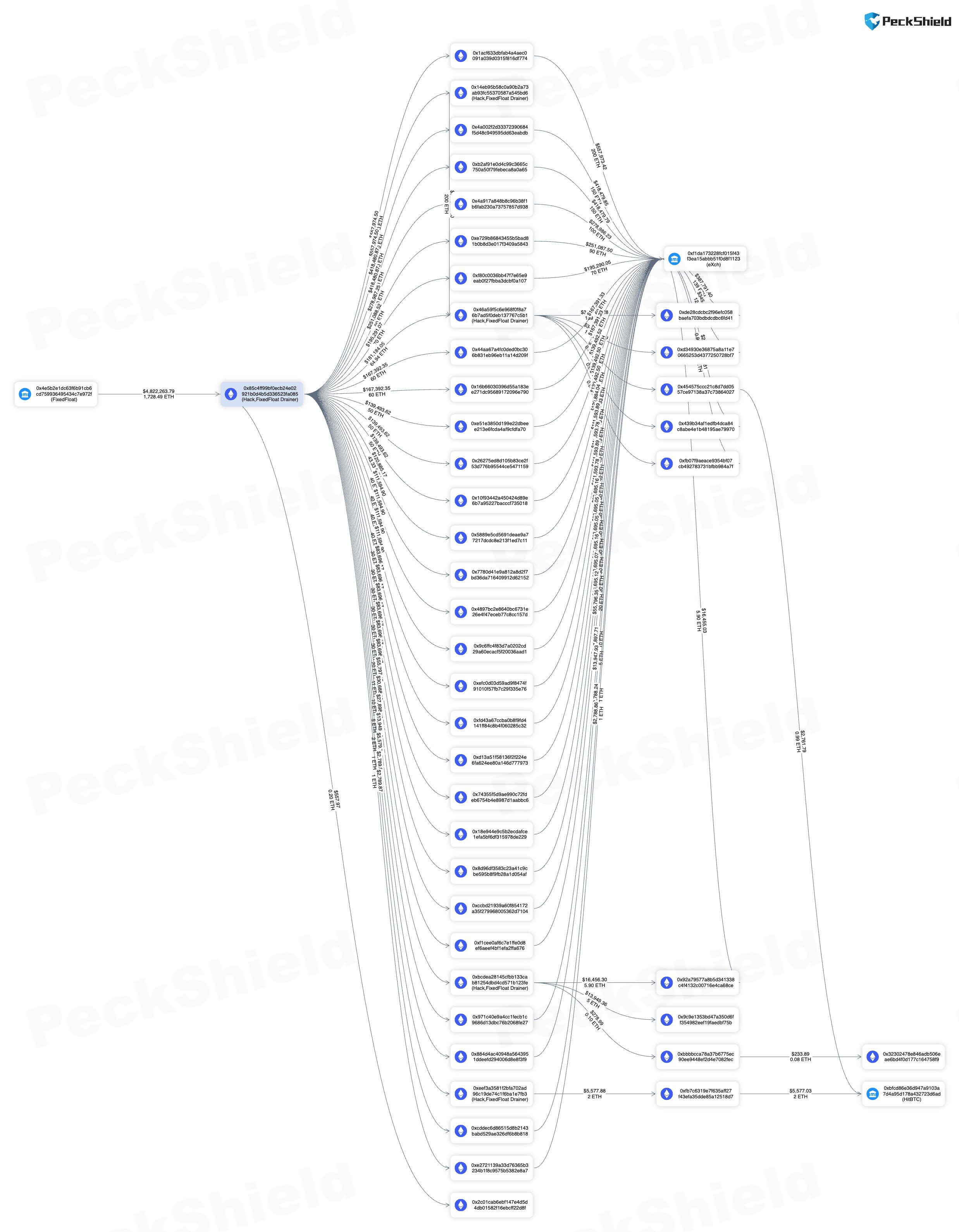

I februar opplevde den desentraliserte cryptocurrency-utvekslingen FixedFloat et dreneringsangrep, noe som resulterte i tap av over $ 26 millioner verdt av Bitcoin (BTC) og Ethereum (ETH). I slutten av mars fikk børsen en ny utnyttelse, noe som førte til et ytterligere tap på 2,8 millioner dollar.

Noen måneder senere delte FixedFloat detaljene om disse hendelsene og pågående etterforskning med BeInCrypto.

FixedFloat har blitt hacket to ganger i år. Hvordan skjedde dette?

Den første hackingen skjedde natt til 16.-17. Dette var et eksternt angrep forårsaket av sårbarheter i vår sikkerhetsstruktur. En hacker utnyttet en sårbarhet i sikkerheten vår og klarte å få tilgang til noen av FixedFloats funksjoner. Det andre bruddet fant sted 31. mars, hvor hackeren utnyttet en sårbarhet i en tredjepartstjeneste vi brukte på den tiden.

Ble det andre hacket begått av den samme hackeren som begikk det forrige hacket, eller var det en annen angriper?

Vi tror den samme hackeren begikk begge hackene fordi angrepene stammer fra samme IP-adresse. Vi kan ikke gi alle detaljene for øyeblikket. Vi kan imidlertid rapportere at hackere har et stort antall kompromitterte servere.

På noen av disse serverne har de distribuert infrastrukturen for angrep. De lagret sannsynligvis ikke bevis på sine egne enheter, i stedet brukte tredjepartsservere. Hackerne brukte mange unike IP-adresser; Noen ble imidlertid brukt til å starte begge angrepene.

Har du informasjon om hvem som egentlig står bak hackene?

Vi har brukt Time4VPS hosting i lang tid. Dette er en ganske stor leverandør av webhotell i Europa, som opererer siden 2012. Vi valgte Time4VPS for vårt formål, siden denne hosting tilbyr ganske billige servere med lav ytelse. Dette var et praktisk og lønnsomt alternativ for å implementere noen tekniske løsninger i begynnelsen av utviklingen av prosjektet vårt.

I løpet av de siste årene har vi migrert våre underservere og lommebøker. I begynnelsen av 2024 forble flere laveffektnoder med lommebøker og noen delsystemer på Time4VPS-serveren. Etter den første hackingen oppdaget hackeren IP-adressen til en av våre tekniske servere leid av Time4VPS.

Hvordan brukte hackeren informasjonen?

Hackeren logget inn på alle våre servere, leid fra Time4VPS hosting, samtidig, til tross for at han bare kjente en IP-adresse. Vi endret umiddelbart alle passord på servere og kontoer, men hackeren endret raskt passordene igjen. Vi fant en løsning for å forhindre serverautorisasjon og startet overgangen fra denne hostingleverandøren.

Imidlertid fikk hackeren tilgang til alle vertsfunksjoner, inkludert global tilgang til alle servere, noe som gjorde løsningene våre ineffektive. Hackeren endret kontoens e-postadresse til en ugyldig, og hindret oss i å logge inn eller motta varsler om endring av passord. De koblet seg til serverne uten autorisasjon.

På dette tidspunktet innså vi behovet for å ødelegge serverne og fjerne dem fra hvitelistene umiddelbart. Vår forsinkelse med å gjøre det tillot hackeren å sende forespørsler som gjorde det mulig for dem å stjele midler.

Har du kontaktet Time4VPS support?

31. mars, umiddelbart etter å ha oppdaget uautorisert tilgang til våre servere, kontaktet vi Time4VPS for å rapportere hackingen. Vi ble ekstremt overrasket over deres passivitet. Teknisk support informerte oss om at teknikerne hadde fri og ikke kunne hjelpe oss. Dagen etter var Time4VPS-teamet inaktivt. De rådet oss bare til å endre passordene på kontoen vår.

Vi overbeviste dem til slutt om å bekrefte at visse handlinger ikke kunne utføres gjennom deres personlige konto. Først da bekreftet de hackingen og lovet å gi en rapport om hendelsen neste dag.

Har du mottatt en hack rapport fra Time4VPS?

Mer enn tre måneder har gått, og det er fortsatt ingen rapport fra Time4VPS. I stedet ba de om at vi ga noen dokumenter gjennom systemet deres. Vi nektet fordi Time4VPS-representanter ikke har bekreftet at de fant og fikset sårbarheten. Deres krav har skapt risiko for en ny informasjonslekkasje.

Vi ble enige om å samarbeide bare med direkte involvering av rettshåndhevelse eller etter at de bekreftet at sårbarheten var korrigert. I tillegg var vår advokat forberedt på å gi de nødvendige dokumentene direkte på selskapets kontor for å motta rapporter og bistand. Ledelsen i Time4VPS avviste imidlertid dette tilbudet.

Hvorfor tror du Time4VPS var inaktiv på tidspunktet for hackingen og ikke ga hjelp etter det?

Vi utelukker ikke muligheten for at en hoster’s ansatt kunne ha tilrettelagt hacking. Vi er imidlertid mer tilbøyelige til å tro at Time4VPS og det litauiske selskapet bak det rett og slett er uforsiktige. Vi mener at hosterens kritiske sårbarheter forblir uløste, slik at alle kundenes data forblir ubeskyttet mot hackerangrep.

Påvirket hackingen kundene dine?

Denne hendelsen forårsaket problemer ikke bare for oss, men også for brukerne våre. Så snart vi oppdaget hacket, slo vi av FixedFloat og suspenderte alle pågående utvekslinger.

FixedFloat er en automatisert, ikke-depot, desentralisert cryptocurrency-utvekslingstjeneste, så vi lagrer ikke brukernes midler. I tillegg er FixedFloat ikke en kryptovalutamikser. Vi sender kun midler til børser fra adressene våre, og denne informasjonen er offentlig.

På grunn av hackingen hadde vi forpliktelser overfor kunder som gjorde utvekslinger på den tiden. Vi har siden oppfylt alle forpliktelser overfor våre brukere, og fullført alle bestillinger som stoppet på grunn av tjenesteavbrudd. Bare tjenesten vår led av hacking og tyveri av midler.

Hvilke tiltak tok du etter hackingen?

Det første bruddet skyldtes et sikkerhetsproblem, som vi siden har løst. Dessverre forventet vi ikke et angrep fra tredjeparter. Etter den andre hackingen var tjenesten vår under vedlikehold i over to måneder. I denne perioden jobbet spesialistene våre mye med å forbedre infrastrukturen vår og beskytte mot slike angrep.

Vi har radikalt revidert sikkerhetssystemet vårt. Dette inkluderte å gjennomføre en omfattende revisjon, implementere ytterligere sikkerhetstiltak og forbedre våre systemer for oppdagelse og forebygging av trusler.

Har du fullført det tekniske arbeidet?

Ja, FixedFloat har gjenopptatt driften. De fleste kryptovalutaer er allerede tilgjengelige for veksling, og spesialistene våre jobber med å legge til nye valutaer. Vi har levert høykvalitets, praktiske og raske cryptocurrency-utvekslingstjenester i seks år, og vi har til hensikt å fortsette vårt arbeid.

Fra et hack overlevende perspektiv, kan du gi noen anbefalinger til andre plattformer og brukerne om hvordan du kan øke sikkerheten?

Som en tjeneste som har opplevd to hack av forskjellige grunner, vil vi anbefale følgende:

- Gjennomfør hyppige revisjoner av sikkerhetssystemene dine. Identifiser og adresser alle sårbarheter raskt.

- Planlegg for leverandørens sårbarheter. Det andre hacket utnyttet en sårbarhet i vår hostingleverandør, Time4VPS. Plattformer bør forutse slike scenarier og ha en robust prosedyre for å håndtere hacking av tjenesteleverandører.

- Prioriter alltid brukersikkerhet. Implementer strenge sikkerhetstiltak og protokoller for å beskytte brukerdata og midler.

Hvilke skritt tar du for å gjenvinne tilliten til brukerne dine etter disse ulykkene?

Vi engasjerer oss aktivt med brukerne våre gjennom ulike kommunikasjonskanaler, inkludert sosiale nettverk og fora. Dette gjør at vi kan informere dem om endringene vi har gjort. For øyeblikket er ikke alle brukere klar over at FixedFloat har gjenopptatt driften, men vi jobber med å spre denne informasjonen.

Vi forstår at mange var bekymret for hackets innvirkning på brukerne våre. Vi understreker imidlertid at vi er en ikke-depottjeneste og lagrer ikke brukermidler. Bestillinger som ikke ble oppfylt på grunn av nødstansen, er fullført. For øyeblikket har vi ingen økonomiske forpliktelser overfor våre brukere.