På søndag opplevde Loopring, den Ethereum-baserte ZK-rollup-protokollen, et stort sikkerhetsbrudd. Denne hendelsen resulterte i tap på flere millioner dollar.

Angrepet var rettet mot Guardian-lommebokgjenopprettingstjenesten, og utnyttet en sårbarhet i tofaktorautentiseringsprosessen (2FA).

Loopring samarbeider med eksperter og myndigheter etter hackingen

Looprings Guardian-tjeneste lar brukerne utpeke betrodde lommebøker for sikkerhetsoppgaver, for eksempel å låse en kompromittert lommebok eller gjenopprette en lommebok hvis seed-frasen går tapt. Hackeren omgikk denne tjenesten, og startet uautoriserte gjenopprettinger av lommebøker med en enkelt verge.

Ved å kompromittere Looprings 2FA-tjeneste utga hackeren seg for å være lommebokens eier. Dette gjorde det mulig for hackeren å få godkjenning for gjenopprettingsprosessen, tilbakestille eierskapet og ta ut verdier fra de berørte lommebøkene. Utnyttelsen påvirket hovedsakelig lommebøker som manglet flere eller tredjeparts verger.

Les mer om dette: 9 sikkerhetstips for kryptolommebøker for å beskytte eiendelene dine

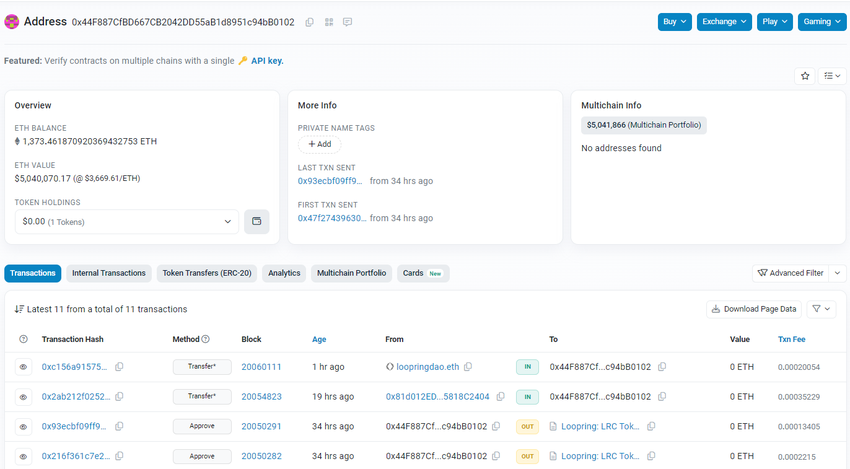

Teamet identifiserte to lommebokadresser som var involvert i bruddet. Kjededata indikerer at en lommebok tappet omtrent 5 millioner dollar fra de kompromitterte lommebøkene, som nå har byttet helt til Ethereum (ETH).

Loopring forklarte at de samarbeider med Mist-sikkerhetseksperter for å finne ut hvordan hackeren kompromitterte deres 2FA-tjeneste. De har også midlertidig suspendert Guardian-relaterte og 2FA-relaterte operasjoner for å beskytte brukere, noe som stoppet kompromitteringen.

“Loopring samarbeider med politimyndigheter og profesjonelle sikkerhetsteam for å spore opp gjerningsmannen. Vi vil fortsette å gi oppdateringer så snart etterforskningen skrider frem, “la den til.

Hendelsen skjedde etter at kryptomarkedsdataaggregatoren CoinGecko ble offer for et datainnbrudd via sin tredjeparts e-posttjenesteleverandør, GetResponse. Den 5. juni kompromitterte hackeren kontoen til en GetResponse-ansatt og eksporterte nesten 2 millioner kontakter fra CoinGeckos konto.

Denne angriperen sendte deretter 23,723 phishing-e-poster ved hjelp av kontoen til en annen GetResponse-klient. De ondsinnede aktørene brukte ikke CoinGeckos domene til å sende skadelige e-poster.

CoinGecko forsikret videre sine brukere om at hackeren ikke kompromitterte kontoene og passordene deres til tross for bruddet. De lekkede dataene inkluderte imidlertid brukernes navn, e-postadresser, IP-adresser og stedene der e-postene ble åpnet.

Les mer om dette: De fem største feilene i kryptosikkerhet og hvordan du kan unngå dem

CoinGecko har rådet brukere til å være årvåkne som svar på bruddet, spesielt når de mottar e-poster som utgir seg for å tilby airdrops. Plattformen oppfordret også brukere til å unngå å klikke på lenker eller laste ned vedlegg fra uventede e-poster og følge anbefalte sikkerhetstiltak.