Cisco Talos rapporterte at en nordkoreansk hackergruppe kalt “Famous Chollima” har fokusert angrep på jobbsøkere innen krypto i India. Denne gruppen har tilsynelatende ingen direkte forbindelse til Lazarus.

For øyeblikket er det vanskelig å avgjøre om disse forsøkene var småtyverier eller forberedelser for større angrep. Jobbsøkere i kryptobransjen bør være forsiktige fremover.

Nord-Koreas kryptohack fortsetter

Nord-Koreas Lazarus Group har et formidabelt rykte for kryptokriminalitet, og står bak det største hacket i bransjens historie. Imidlertid er det ikke landets eneste Web3-kriminelle virksomhet, da Nord-Korea har en stor tilstedeværelse i DeFi.

Cisco Talos identifiserte noen nylige kriminelle aktiviteter i India som tar en annen tilnærming til kryptotyveri:

Rapporter antyder at Famous Chollima ikke er ny; den har vært i drift siden midten av 2024 eller tidligere. I flere nylige hendelser har nordkoreanske hackere forsøkt å infiltrere amerikanske kryptofirmaer som Kraken ved å søke på ledige stillinger.

Famous Chollima gjorde det motsatte, og lokket potensielle arbeidere med falske søknader.

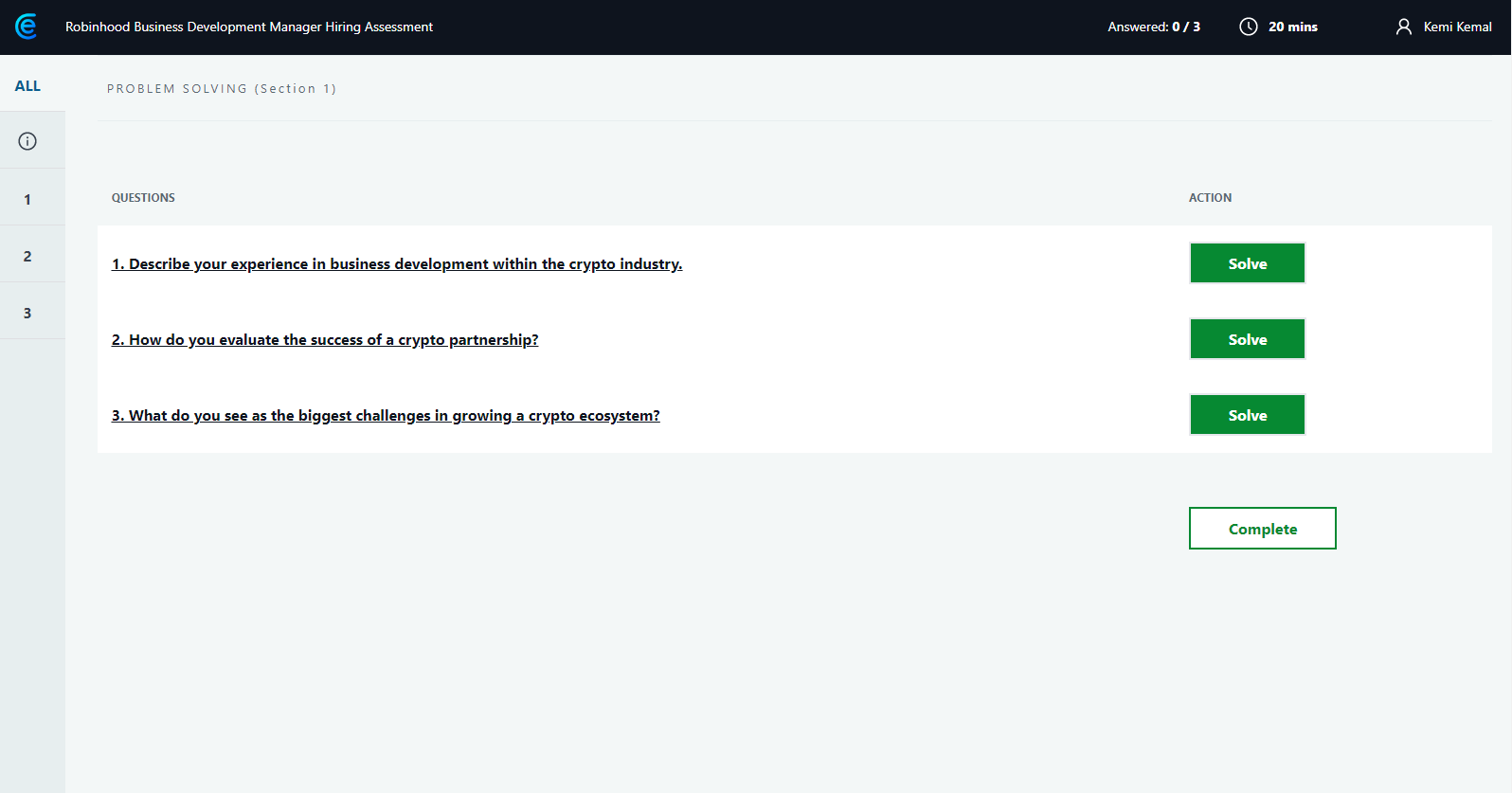

“Disse kampanjene inkluderer… å lage falske jobbannonser og ferdighetstesting-sider. I sistnevnte blir brukere instruert til å kopiere og lime inn en ondsinnet kommandolinje for å installere drivere som er nødvendige for å gjennomføre den siste ferdighetstestfasen. [Berørte brukere er] hovedsakelig i India,” hevdet firmaet.

Ved siden av Lazarus’ formidable rykte, virker Famous Chollimas phishing-forsøk mye klønete. Cisco hevdet at gruppens falske søknader alltid ville etterligne kjente kryptofirmaer.

Disse lokkemidlene brukte ingen av de virkelige selskapenes faktiske merkevare, og stilte spørsmål som knapt var relevante for de påståtte jobbene det gjaldt.

Svelge agnet

Ofrene blir lokket gjennom falske rekrutteringsnettsteder som utgir seg for å være kjente teknologiske eller kryptofirmaer. Etter å ha fylt ut søknader, blir de invitert til et videointervju.

Under denne prosessen ber nettstedet dem om å kjøre kommandolinjeinstruksjoner—påstått for å installere videodrivere—som faktisk laster ned og installerer skadelig programvare.

Når den er installert, gir PylangGhost angriperne full kontroll over offerets system. Den stjeler innloggingsinformasjon, nettleserdata og kryptolommebokinformasjon, og retter seg mot over 80 populære utvidelser som MetaMask, Phantom og 1Password.

Nylig, etter å ha avverget et malware-angrep, hevdet BitMEX at Lazarus bruker minst to team: et lavkompetanseteam for å først bryte sikkerhetsprotokoller og et høytkompetanseteam for å utføre påfølgende tyverier. Kanskje er dette en vanlig praksis i Nord-Koreas hackermiljø.

Dessverre er det vanskelig å trekke noen faste konklusjoner uten å spekulere. Ønsker Nord-Korea å hacke disse søkerne for bedre å utgi seg som jobbsøkere i kryptobransjen?

Brukere bør være forsiktige med uoppfordrede jobbtilbud, unngå å kjøre ukjente kommandoer, og sikre systemene sine med endepunktbeskyttelse, MFA og overvåking av nettleserutvidelser.

Verifiser alltid legitimiteten til rekrutteringsportaler før du deler sensitiv informasjon.