En ny phishing-svindel som retter seg mot MetaMask-brukere sprer seg, ved å bruke en svært realistisk “tofaktorautentisering (2FA)” for å stjele gjenopprettingsfraser til lommebøker.

Kampanjen viser et økende nivå av sofistikerte sosiale manipulasjonsteknikker, selv om rapporterte tap fra kryptofisking gikk kraftig ned i 2025.

Anatomi av MetaMask phishing-svindel

Blokkjede-sikkerhetsselskapet SlowMist sin CSO fremhevet svindelen i et nylig innlegg på X (tidligere Twitter). Denne phishing-operasjonen bruker flere lag med bedrag for å kompromittere brukerlommebøker.

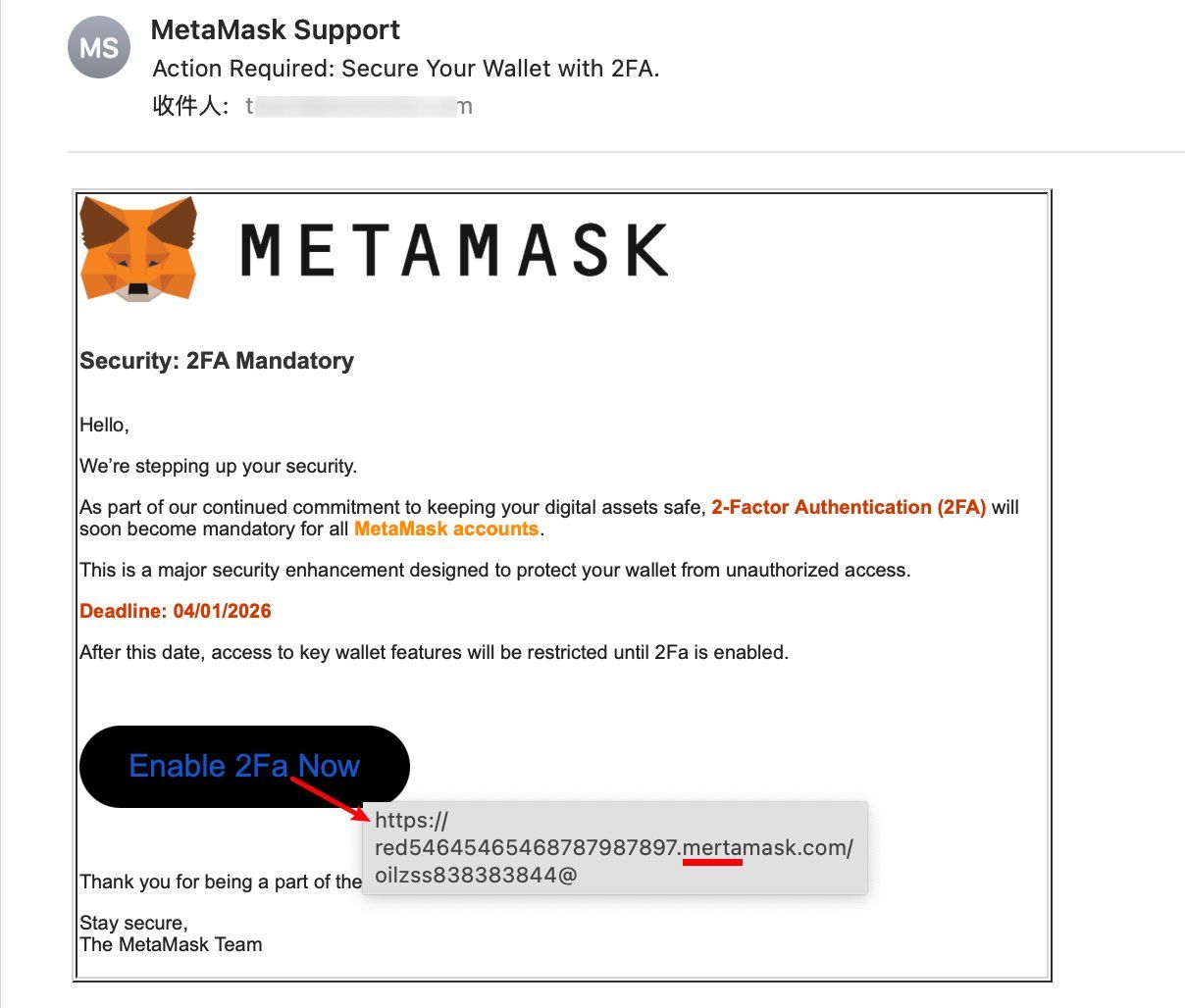

Ofre mottar e-poster som tilsynelatende kommer fra MetaMask Support, som opplyser om nye krav til tofaktorautentisering. E-postene bruker profesjonell branding, med MetaMask sitt rev-logo og fargeskjema.

Innlegget avslørte at angripere bruker domener som ligner sterkt på det offisielle. I det dokumenterte tilfellet var det bare én bokstavs forskjell mellom det falske domenet og det ekte, noe som gjør det vanskelig å oppdage ved første øyekast.

Når brukere lander på phishing-siden, blir de ledet gjennom det som ser ut som en legitim sikkerhetsprosedyre. På siste trinn blir ofre bedt om å skrive inn sin seed phrase under påskudd av å fullføre en “2FA sikkerhetsverifisering.”

Dette er det kritiske punktet i svindelen. En lommeboks seed phrase (også kalt gjenopprettingsfrase eller mnemonic phrase) er hovednøkkelen til lommeboken. Alle som får tilgang til den kan:

- Overføre midler uten at den opprinnelige eieren vet om eller godkjenner det

- Reetablere lommeboken på en annen enhet

- Få full kontroll over alle tilknyttede private nøkler

- Signere og gjennomføre transaksjoner uavhengig

Når noen får tak i en seed phrase, kan de få tilgang til lommeboken uten å trenge passord, tofaktorautentisering eller enhetsgodkjenning. Derfor advarer lommebok-leverandører konsekvent brukere om aldri å dele seed phrase under noen omstendigheter.

Selv om tofaktorautentisering er ment å beskytte brukere, utnytter angriperne dens gode rykte for å lure folk. Denne psykologiske taktikken kombinert med tekniske triks og et hastverk, er fortsatt en kraftig trussel.

Svindelen kommer etter en bredere nedgang i phishing-relaterte tap. Tall viser at tap knyttet til kryptofisking falt kraftig i 2025, med en nedgang på rundt 83 % til omtrent $ 84 millioner, sammenlignet med nesten $ 494 millioner året før.

“Phishing-tap fulgte tett etter markedsaktiviteten. Tredje kvartal hadde både den sterkeste ETH-oppgangen og de største tapene fra phishing ($ 31 millioner). Når markedene er aktive, øker generell brukeraktivitet, og en prosentandel blir ofre — phishing opererer som en sannsynlighetsfunksjon av brukeraktivitet,” sto det i Scam Sniffers rapport.

Ettersom markedsaktiviteten viser tidlige tegn til oppgang i starten av 2026, inkludert meme coin-rally og økt deltakelse fra private investorer, dukker også angriperne opp igjen. Derfor er økt årvåkenhet mot phishing-metoder og forsiktig håndtering av lommebokopplysninger fortsatt avgjørende.