En trusselaktør med tilknytning til Nord-Korea forbedrer nå sine sosiale ingeniørmetoder. Gruppen integrerer AI-drevne lokkemidler i krypto-fokuserte angrep, ifølge en ny rapport fra Googles Mandiant-team.

Operasjonen viser en kontinuerlig utvikling i statssponsede cyberaktiviteter rettet mot sektoren for digitale aktiva, som opplevde en betydelig økning i 2025.

Falsk Zoom-samtale utløser skadevareangrep på kryptoselskap

I sin siste rapport beskrev Mandiant sin undersøkelse av et innbrudd mot et FinTech-selskap i kryptovaluta-bransjen. Angrepet ble tilskrevet UNC1069. Dette er en trusselgruppe med økonomiske motiver som har vært aktiv siden minst 2018, med tilknytning til Nord-Korea.

“Mandiant har sett at denne trusselaktøren utvikler sine taktikker, teknikker og prosedyrer (TTP-er), verktøy og målsetting. Siden minst 2023 har gruppen gått fra spear-phishing-teknikker og TradFi-mål til Web3-bransjen, som sentraliserte børser (CEX), programvareutviklere i finansinstitusjoner, høyteknologiselskaper og enkeltpersoner hos venturekapitalfond,” sto det i rapporten.

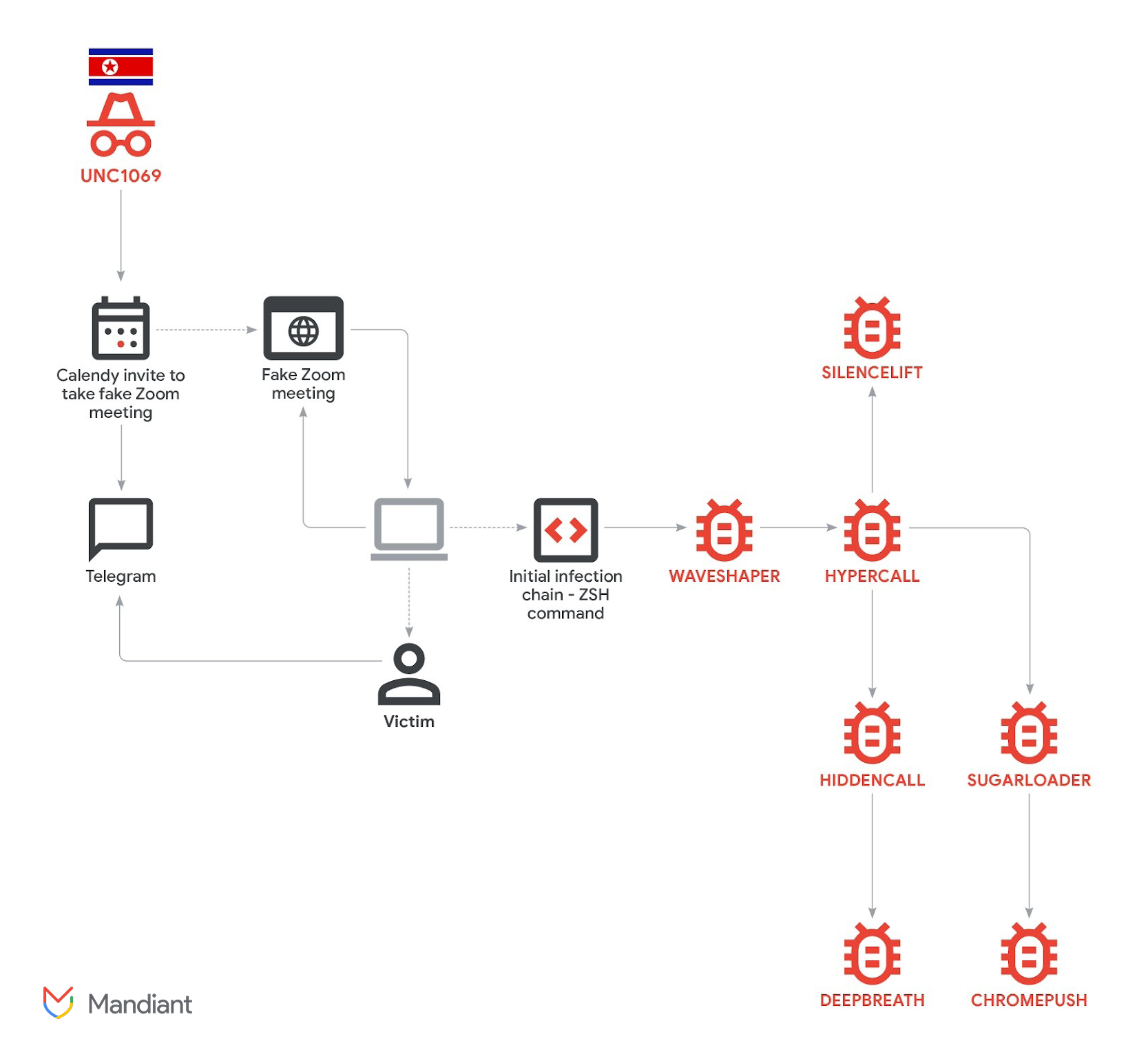

Ifølge etterforskerne begynte innbruddet med en kompromittert Telegram-konto som tilhørte en leder i kryptobransjen. Angriperne brukte den kaprede profilen for å kontakte offeret. De bygde gradvis opp tillit før de sendte en Calendly-invitasjon til et videomøte.

Møtelenken førte offeret til et falskt Zoom-domene som var hostet på infrastruktur kontrollert av trusselaktørene. Under samtalen rapporterte offeret at de så det som så ut til å være en deepfake video av en administrerende direktør fra et annet kryptoselskap.

“Selv om Mandiant ikke klarte å hente ut rettsmedisinske bevis for å verifisere bruken av AI-modeller i akkurat dette tilfellet, ligner denne svindelen på et tidligere offentlig kjent tilfelle med lignende trekk, der deepfakes også skal ha blitt brukt,” la rapporten til.

Angriperne ga inntrykk av at det var lydproblemer i møtet for å begrunne det neste steget. De ba offeret utføre feilsøkingskommandoer på enheten sin.

Disse kommandoene, tilpasset både macOS og Windows-systemer, startet i det skjulte infeksjonskjeden. Dette førte til at flere skadevare-komponenter ble installert.

Mandiant identifiserte sju ulike skadevarefamilier som ble brukt under innbruddet. Verktøyene var laget for å stjele Keychain-opplysninger, hente ut nettlesercookies og innloggingsdata, få tilgang til Telegram-økter og samle inn andre sensitive filer.

Etterforskerne konkluderte med at målet var todelt: mulig stjeling av kryptovaluta og innsamling av data som kunne brukes til fremtidige sosiale ingeniørangrep.

Etterforskningen avslørte en uvanlig stor mengde verktøy som ble lagt igjen på én maskin. Dette tyder på en spesielt målrettet innsats for å samle inn mest mulig data fra den kompromitterte personen.

Hendelsen er en del av et bredere mønster og ikke et enkeltstående tilfelle. I desember 2025 rapporterte BeInCrypto at Nord-Korea-tilknyttede aktører stjal over $ 300 millioner ved å utgi seg for å være pålitelige bransjepersoner i falske Zoom- og Microsoft Teams-møter.

Omfanget av aktivitet gjennom året var enda mer oppsiktsvekkende. Totalt var nordkoreanske trusselgrupper ansvarlige for $ 2,02 milliarder i stjålne digitale aktiva i 2025, en økning på 51 % fra året før.

Chainalysis avslørte også at svindelklynger med koblinger på blokkjede til AI-tjenesteleverandører har betydelig høyere operasjonell effektivitet enn de uten slike koblinger. Ifølge selskapet indikerer denne trenden at AI fremover vil bli en standarddel av de fleste svindeloperasjoner.

Etter hvert som AI-verktøy blir mer tilgjengelige og avanserte, er det enklere enn noen gang å lage overbevisende deepfakes. Tiden fremover vil teste om kryptosektoren kan tilpasse sikkerheten raskt nok til å møte disse avanserte truslene.