Kryptoindustrien opplevde en kraftig økning i globalt kryptotyveri i 2025, med tap som oversteg $ 3,4 milliarder mellom januar og tidlig desember, ifølge en ny rapport fra Chainalysis.

Økningen ble i stor grad drevet av hackere med tilknytning til Nord-Korea, som sto for hoveddelen av de stjålne midlene i løpet av året.

Bak kulissene av Nord-Koreas rekordstore $ 2 milliarder kryptotyveri

I sin siste rapport påpekte blokkjedeanalysefirmaet Chainalysis at det var en betydelig nedgang i antall angrep fra Den demokratiske folkerepublikken Korea (DPRK). Likevel endte året med rekordhøyt nivå for kryptotyveri.

Nordkoreanske hackere stjal minst $ 2,02 milliarder i digitale aktiva i 2025. Dette utgjorde en økning på 51 % sammenlignet med året før. Sammenlignet med nivåene i 2020, tilsvarer dette en økning på omtrent 570 %.

«Årets rekordstore utbytte kom fra betydelig færre kjente hendelser. Dette skiftet – færre hendelser med langt større utbytte – reflekterer effekten av det massive Bybit-hacket i mars 2025,» bemerket Chainalysis.

Videre avslørte rapporten at aktører med tilknytning til DPRK var ansvarlige for rekordhøye 76 % av alle angrep mot tjenester i løpet av året.

Samlet sett for 2025 øker dette den nedre grensen for anslått totalt kryptoverdier stjålet av Nord-Korea til $ 6,75 milliarder.

«Denne utviklingen er en videreføring av en langsiktig trend. Nord-Koreas hackere har lenge vist høy grad av sofistikasjon, og deres virksomhet i 2025 viser at de fortsetter å utvikle både sine taktikker og sine foretrukne mål,» sa Andrew Fierman, sjef for nasjonal sikkerhetsanalyse hos Chainalysis, til BeInCrypto.

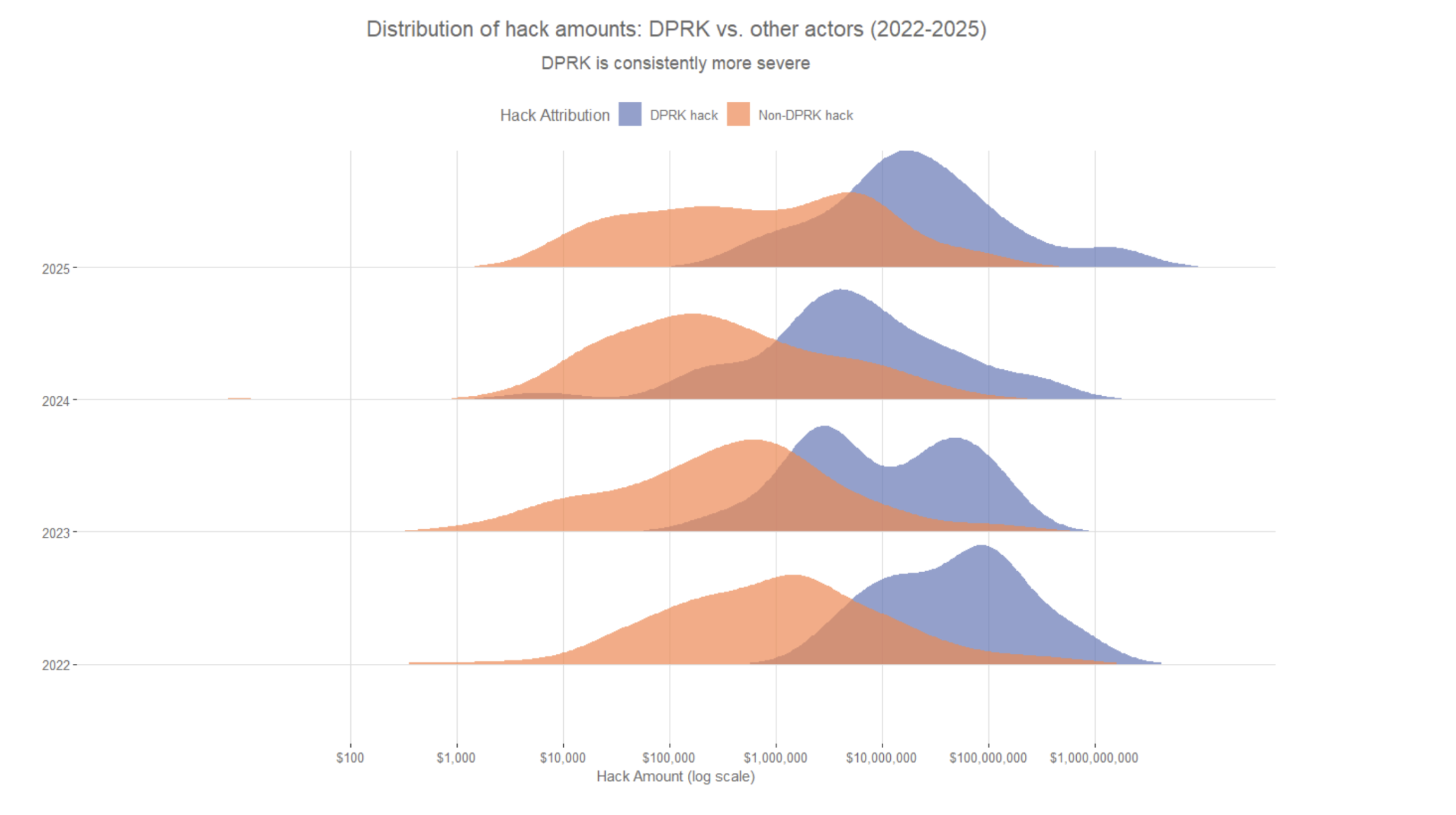

Basert på historiske data har Chainalysis fastslått at DPRK fortsatt utfører angrep med betydelig høyere verdi enn andre trusselaktører.

«Dette mønsteret forsterker at når nordkoreanske hackere slår til, retter de seg mot store tjenester og sikter mot maksimal effekt,» heter det i rapporten.

Ifølge Chainalysis genererer Nord-Korea-tilknyttede hackere større utbytte ved å plassere operatører i tekniske roller i selskaper knyttet til krypto. Denne tilnærmingen, som er en av de viktigste angrepsmetodene, gir trusselaktørene privilegert tilgang og gjør det mulig å gjennomføre mer ødeleggende innbrudd.

I juli publiserte blokkjedegranskeren ZachXBT en avsløring som hevdet at nordkoreanske operatører infiltrerte mellom 345 og 920 jobber i kryptoindustrien.

«Deler av dette rekordåret skyldes trolig økt avhengighet av infiltrasjon av IT-arbeidere hos børser, forvaltere og web3-selskaper, noe som kan gi hurtig første tilgang og sidelengs bevegelse før storskalatyverier,» slo rapporten fast.

Trusselaktører har også tatt i bruk rekrutteringslignende taktikker, og utgir seg for å være arbeidsgivere for å målrette enkeltpersoner som allerede jobber i sektoren.

Videre har BeInCrypto nylig rapportert at hackere har utgitt seg for pålitelige bransjekontakter i falske Zoom- og Microsoft Teams-møter. Ved å bruke denne taktikken stjal de over $ 300 millioner.

«DPRK vil alltid prøve å finne nye angrepsmetoder og områder med sårbarhet for å utnytte midler. Kombinerer man det med regimets manglende tilgang til verdensøkonomien, ender man opp med en motivert og sofistikert statlig trusselaktør som søker å skaffe mest mulig kapital for regimet. Som resultat har kompromittering av private nøkler hos sentraliserte tjenester utgjort en betydelig andel av utnyttelsesvolumet dette året,» utdypet Fierman.

Chainalysis kartlegger en 45 dagers hvitvaskingsmetode brukt av nordkoreanske hackere

Chainalysis har funnet at Nord-Koreas hvitvaskingsadferd skiller seg markant fra andre grupper. Rapporten viser at aktører knyttet til DPRK pleier å hvitvaske penger i mindre blokkjedeoverføringer, hvor litt over 60 % av volumet er konsentrert under en verdi på $ 500 000.

Til sammenligning flytter ikke-DPRK trusselaktører vanligvis 60 % av stjålne midler i langt større partier, ofte fra $ 1 million til over $ 10 millioner. Chainalysis sier at denne strukturen reflekterer en mer bevisst og sofistikert tilnærming til hvitvasking, til tross for at Nord-Korea stjeler større totalbeløp.

Selskapet har også identifisert klare forskjeller i tjenestebruk. Hackere med tilknytning til DPRK viser sterk avhengighet av kinesisk-språklige tjenester for pengeflytting og garantier, samt bruk av broer og blandingsverktøy som skjuler transaksjonsspor. De benytter også spesialiserte plattformer, som Huione, for å lette sine hvitvaskingsoperasjoner.

Andre aktører som stjeler midler samhandler oftere med desentraliserte børser, sentraliserte plattformer, peer-to-peer-tjenester og utlånsprotokoller.

«Disse mønstrene antyder at DPRK opererer under andre begrensninger og mål enn ikke-statlige cyberkriminelle. Deres utstrakte bruk av profesjonelle tjenester for kinesiskspråklig hvitvasking og over-the-counter (OTC)-tradere antyder at DPRK-trusselaktører er tett integrert med ulovlige aktører i Asia-Stillehavsregionen, og dette er i tråd med Pyongyangs historiske bruk av Kina-baserte nettverk for å få tilgang til det internasjonale finanssystemet,» bemerket selskapet.

Chainalysis observerte også et tilbakevendende hvitvaskingsmønster som vanligvis utspiller seg over 45 dager. I de første dagene etter et hack (dag 0-5) prioriterer aktører knyttet til Nord-Korea å fjerne de stjålne midlene fra kilden. Rapporten bemerket en kraftig økning i bruk av DeFi-protokoller og miksetjenester i denne innledende perioden.

I den andre uken (dag 6-10) flyttes aktiviteten mot tjenester som muliggjør bredere integrering. Strømmene begynner å nå sentraliserte børser og plattformer med begrensede KYC-krav.

Hvitvaskingsaktiviteten fortsetter gjennom sekundære miksetjenester, men med redusert intensitet. Samtidig brukes cross-chain-broer for å skjule bevegelser.

“Denne fasen representerer den kritiske overgangsperioden hvor midlene begynner å bevege seg mot potensielle utvekslingspunkter,” bemerket selskapet.

I den siste fasen (dag 20-45) øker interaksjonen med tjenester som muliggjør konvertering eller uttak. Børser uten KYC, garantitjenester, instant swap-plattformer og kinesisk-språklige tjenester er fremtredende, sammen med fornyet bruk av sentraliserte børser for å blande ulovlige midler med legitim aktivitet.

Chainalysis understreket at det tilbakevendende 45-dagers vinduet for hvitvasking gir viktige innsikter for myndighetene. Det gjenspeiler også hackernes operative begrensninger og avhengighet av bestemte tilretteleggere.

“Nord-Korea utfører en rask og effektiv hvitvaskingsstrategi. Derfor kreves et raskt, helhetlig bransjesvar. Myndigheter og privat sektor, fra børser til blokkjedeanalysefirmaer, må samarbeide effektivt for å stoppe midlene så fort det finnes en mulighet, enten når midler beveger seg gjennom stablecoins eller når en børs der midlene kan fryses umiddelbart,” kommenterte Fierman.

Selv om ikke alle stjålne midler følger denne tidslinjen, representerer mønsteret typisk on-chain-atferd. Teamet innrømmet likevel mulige blindsone, siden enkelte aktiviteter som private nøkkeloverføringer eller off-chain OTC-transaksjoner kanskje ikke er synlige kun gjennom blokkjede-data uten støttende etterretning.

Utsiktene for 2026

Chainalysis’ leder for nasjonal sikkerhetsetterretning opplyste til BeInCrypto at Nord-Korea sannsynligvis vil undersøke enhver tilgjengelig sårbarhet. Selv om hendelsene med Bybit, BTCTurk og Upbit i år tyder på at sentraliserte børser står overfor økt press, kan taktikkene endres når som helst.

Nylige utnyttelser som involverer Balancer og Yearn indikerer også at veletablerte protokoller kan ha kommet under angripernes søkelys. Han sa,

“Selv om vi ikke kan si hva som vil skje i 2026, vet vi at DPRK vil forsøke å maksimere gevinsten på sine mål – noe som betyr at tjenester med store reserver må opprettholde høye sikkerhetsstandarder for å sikre at de ikke blir det neste offeret.”

Rapporten understreket også at ettersom Nord-Korea i økende grad er avhengig av kryptotyveri for å finansiere statlige prioriteringer og omgå internasjonale sanksjoner, må bransjen innse at dette trusselaktøren opererer under fundamentalt andre rammevilkår og insentiver sammenlignet med typiske nettkriminelle.

“Landets rekordsterke resultat i 2025 – oppnådd med 74 % færre kjente angrep – antyder at vi kanskje bare ser den mest synlige delen av aktivitetene,” la Chainalysis til.

Selskapet påpekte at hovedutfordringen inn i 2026 vil være å identifisere og forstyrre disse høyeffektive operasjonene før aktører knyttet til DPRK kan gjennomføre enda en hendelse i samme skala som Bybit-hacket.