En ny cybertrussel dukker opp fra Nord-Korea ettersom statlig støttede hackere eksperimenterer med å integrere ondsinnet kode direkte i blokkjedenettverk.

Googles Threat Intelligence Group (GTIG) rapporterte 17. oktober at teknikken, kalt EtherHiding, markerer en ny utvikling i hvordan hackere skjuler, distribuerer og kontrollerer skadelig programvare på tvers av desentraliserte systemer.

Hva er EtherHiding?

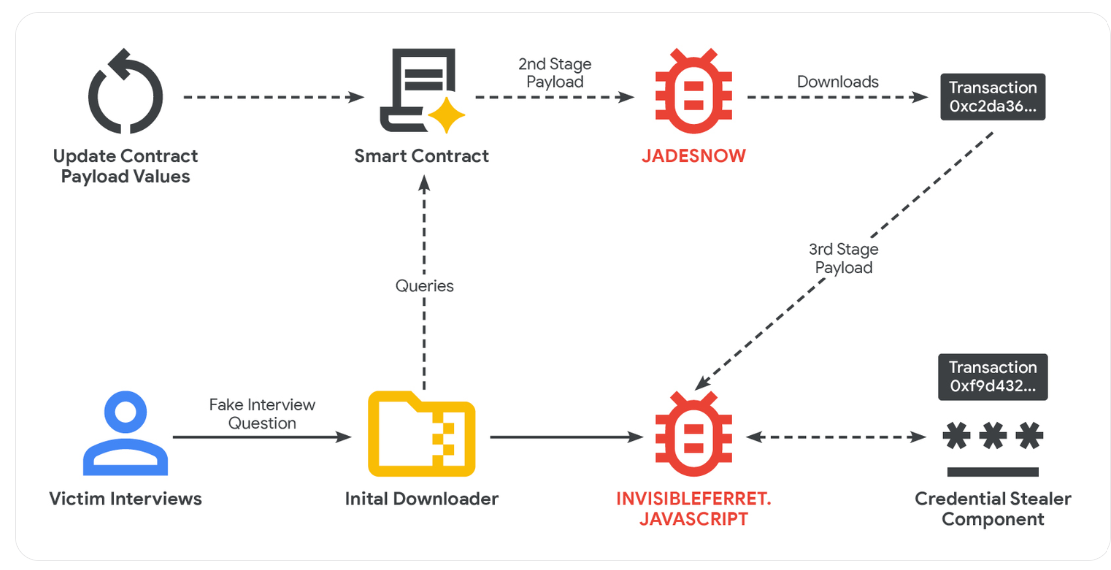

GTIG forklarte at EtherHiding lar angripere bruke smarte kontrakter og offentlige blokkjeder som Ethereum og BNB Smart Chain ved å bruke dem til å lagre ondsinnede nyttelaster.

Når en kodebit er lastet opp til disse desentraliserte hovedbøkene, blir det nesten umulig å fjerne eller blokkere den på grunn av deres uforanderlige natur.

“Selv om smarte kontrakter tilbyr innovative måter å bygge desentraliserte applikasjoner på, utnyttes deres uforanderlige natur i EtherHiding for å være vert for og levere ondsinnet kode på en måte som ikke lett kan blokkeres,” skrev GTIG.

I praksis kompromitterer hackerne legitime WordPress-nettsteder, ofte ved å utnytte upatchede sårbarheter eller stjålne legitimasjoner.

Etter å ha fått tilgang, setter de inn noen linjer med JavaScript—kjent som en “loader”—i nettstedets kode. Når en besøkende åpner den infiserte siden, kobler loaderen seg stille til blokkjeden og henter skadelig programvare fra en ekstern server.

GTIG påpekte at dette angrepet ofte ikke etterlater noen synlig transaksjonsspor og krever lite til ingen avgifter fordi det skjer off-chain. Dette gjør i hovedsak at angriperne kan operere uoppdaget.

GTIG sporet spesielt den første forekomsten av EtherHiding til september 2023, da det dukket opp i en kampanje kjent som CLEARFAKE, som lurte brukere med falske nettleseroppdateringsvarsler.

Hvordan forhindre angrepet

Cybersikkerhetsforskere sier at denne taktikken signaliserer et skifte i Nord-Koreas digitale strategi fra å bare stjele kryptovaluta til å bruke blokkjeden selv som et skjult våpen.

“EtherHiding representerer et skifte mot neste generasjons skuddsikker hosting, der de iboende funksjonene til blokkjede-teknologi blir omformet for ondsinnede formål. Denne teknikken understreker den kontinuerlige utviklingen av cybertrusler ettersom angripere tilpasser seg og utnytter ny teknologi til sin fordel,” uttalte GTIG.

John Scott-Railton, en seniorforsker ved Citizen Lab, beskrev EtherHiding som et “tidlig stadium eksperiment.” Han advarte om at å kombinere det med AI-drevet automatisering kan gjøre fremtidige angrep mye vanskeligere å oppdage.

“Jeg forventer at angripere også vil eksperimentere med å laste direkte null-klikk utnyttelser på blokkjeder som retter seg mot systemer og apper som prosesserer blokkjeder… spesielt hvis de noen ganger er vert på de samme systemene og nettverkene som håndterer transaksjoner / har lommebøker,” la han til.

Denne nye angrepsvektoren kan ha alvorlige implikasjoner for kryptobransjen, med tanke på at nordkoreanske angripere er betydelig produktive.

Data fra TRM Labs viser at nordkoreanske tilknyttede grupper allerede har stjålet mer enn $ 1,5 milliarder i kryptoaktiva bare i år. Etterforskere mener at disse midlene bidrar til å finansiere Pyongyangs militærprogrammer og innsats for å unngå internasjonale sanksjoner.

Gitt dette, rådet GTIG kryptobrukere til å redusere risikoen ved å blokkere mistenkelige nedlastinger og begrense uautoriserte webskript. Gruppen oppfordret også sikkerhetsforskere til å identifisere og merke ondsinnet kode som er innebygd i blokkjedenettverk.